4 minute read

Traduction française ci-dessous

All the computers that form the internet are identified through long numbers called IP addresses. But when you want to visit a place like Twitter, you don’t want to type in, “199.59.148.0,” (which is one of the IP addresses of one of the servers that host Twitter), but rather www.Twitter.com.

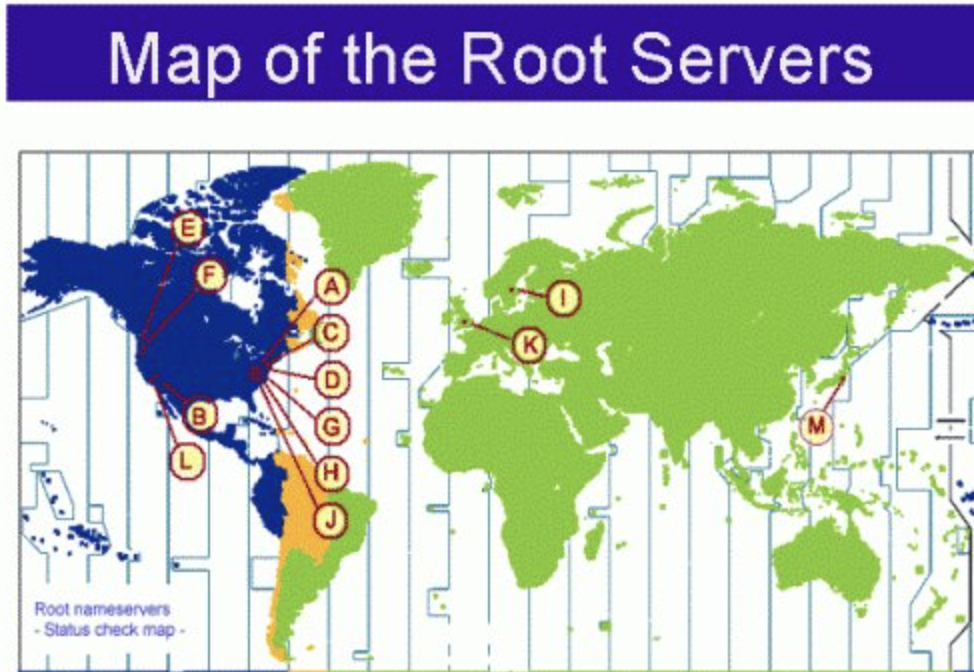

This means that your computer needs to translate www.Twitter.com into the right IP address. So your computer makes a series of requests: it asks your operating system where to go (in this case let’s say it doesn’t “know”), then a recursive name server (nope, doesn’t know either), then the world’s 13 root servers (yes!) which sends you to the appropriate top-level domain server, the one that runs all the “.coms,” who sends you to the correct authoritative name server, which says, “yes Twitter is 199.59.148.0.” The 13 root servers can be found throughout the world, run by organizations like the U.S Department of Defense, University of Maryland, University of Southern California, Information of Sciences Institute, a U.S. Army Research Lab, etc.

This whole system (called the DNS, The Domain Name System, or the phone book of the internet) of directing your computer to IP addresses needs to be administered by someone..or something… Why?

1.) To verify that IP addresses aren’t given to people or organizations with nefarious aims (so when you type in www.a-bank-I-can-depend-on.com it doesn’t bring you to a website which asks for your banking information and steals your $)

2.) To keep the whole system secure

The system is administered by ICANN, The Internet Corporation for Assigned Names and Numbers, an American multi stakeholder group and nonprofit organization.

(Here’s their most recent press release, 28 February 2022, ICANN-Managed Root Server Clusters to Strengthen Africa’s Internet Infrastructure.

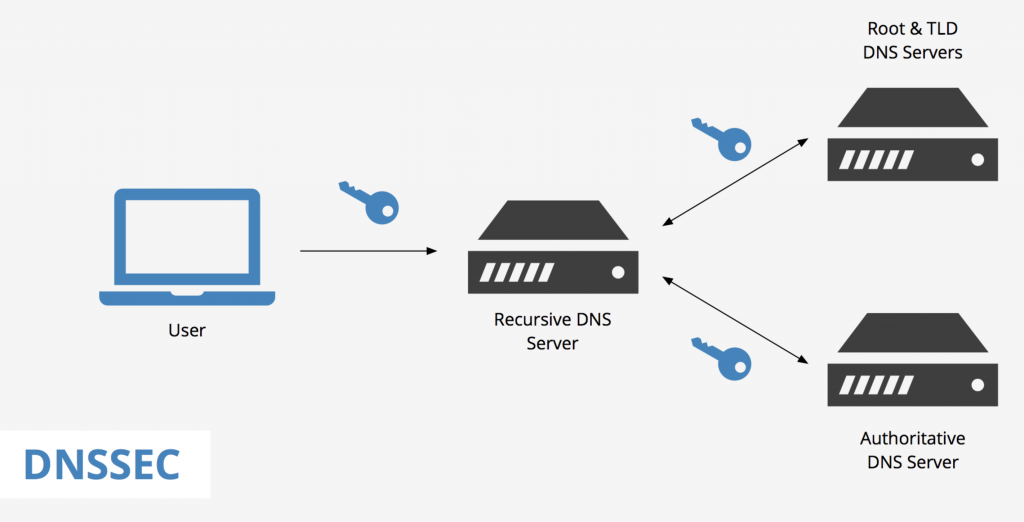

ICANN authenticates and secures the DNS system though a system called DNSSEC.

But what are those keys in the picture? How does the authentication process work?

Asymmetrical encryption. First proposed in 1976 by Whitfield Diffie and Martin Hellman in their paper « New Directions in Cryptography » Quote from the paper’s abstract:

“Widening applications of teleprocessing [computer processing via remote terminals] have given rise to a need for new types of cryptographic systems, which minimize the need for secure key distribution channels and supply the equivalent of a written signature. This paper suggests ways to solve these currently open problems. It also discusses how the theories of communication and computation are beginning to provide the tools to solve cryptographic problems of long standing.”

[This was 46 years before the first Bitcoin in 2009, 8 years before Mark Zuckerberg hatched out of a lizard egg in 1984.]

Introduction: We stand today [1976] on the brink of a revolution in cryptography. The development of cheap digital hardware has freed it from the design limitations of mechanical computing and brought the cost of high grade cryptographic devices down to where they can be used in such commercial applications as remote cash dispensers and computer terminals.”

Source: https://teara.govt.nz/en

/photograph/24636/the-arrival-of-atms

“…The development of computer controlled communication networks promises effortless and inexpensive contact between people or computers on opposite sides of the world, replacing most mail and many excursions with telecommunications.” -(The article’s worth a read, only 10 pages long.)

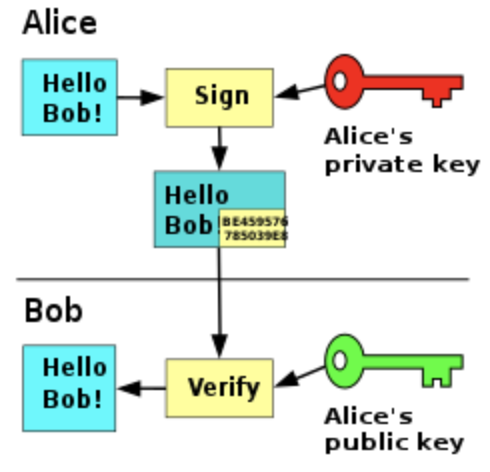

Asymmetrical encryption involves a public and private key. Each key is made up of long numbers that are linked mathematically. This mathematical link creates trust for outsiders accessing a place or a person on the internet.

And what is the “mathematical link?” The public and private key are not actually keys but really large prime numbers that are mathematically related to one another. Who knew that prime number’s refusal to be evenly divided by anything besides itself and 1 would help connect millions of humans through trust-injected-super-fast-computer-math?

Everyone can access and read the public key. The private key is extremely secret and can only be held by one entity.

With a private key, you can make a digital signature over a document/website, thus authenticating the document/website. Because when an outsider wants to access the document/website and verify that it’s authentic, they can “look” at the public key (which again is mathematically linked to the private key) and go “yes, only the corresponding private key could have authenticated this document/website/place, so I know it’s safe.”

This is how DNS is authenticated: the information that www.Twitter.com is 199.59.148.0 is “signed” by Twitter using their private key, then your computer uses Twitter’s public key and the private key signature and goes, “yes, the private key signature can ONLY have been signed by Twitter, it’s safe/really there.”

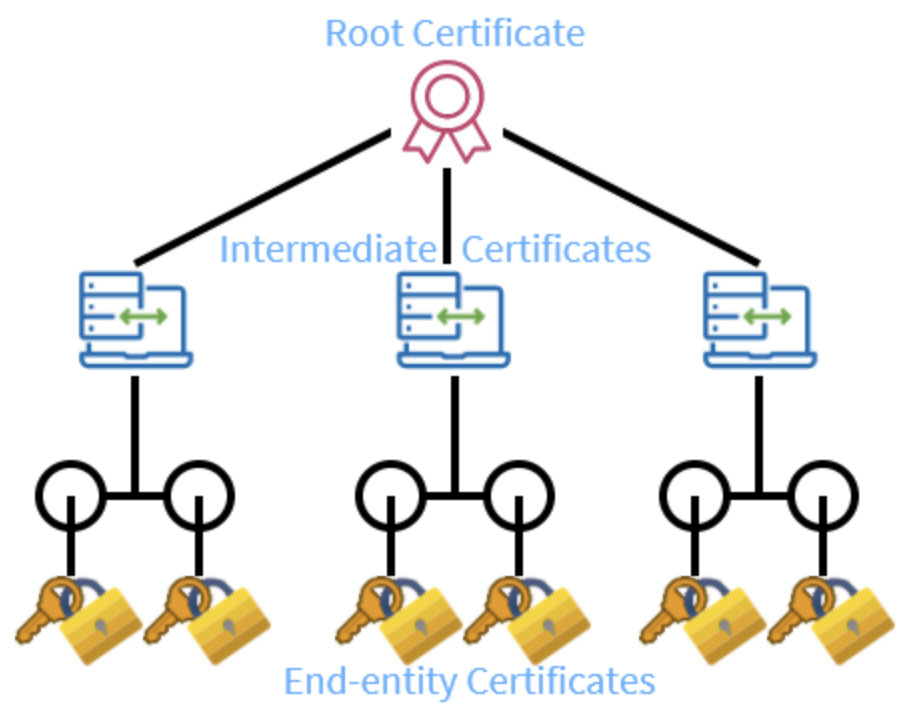

But is Twitter’s public key also safe and legitimate?

Twitter’s public key is “signed off by a higher authority”: the top level domain server mentioned above, who runs all dotcoms using their private key. And our computers use the top level domain server’s public key to verify that yes, their private signature on Twitter’s public key is legitimate.

But what about the top level domain server’s public key? What higher authority signs off on that? Basically, we go “up and up” the public/private key chain with higher authorities signing off on “lower rung public keys with higher private keys” until we arrive at ICANN, the company mentioned above.

ICANN has a single private key.

Every website’s IP address in DNS is secured by ICANN’s single public and private key which is called…

The trust anchor.

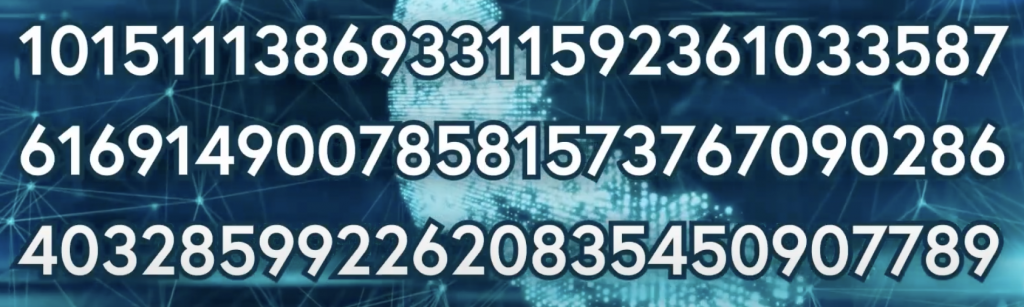

ICANN’s public key is this:

So how could we access ICANN’s private key to take down the internet?

The numbers that form the private key of ICANN that secure the whole DNS are stored on hard drives inside physical boxes called Hardware Security Modules (HSMs).

There are 4 HSMs in the world, kept in 2 pairs,

One pair is located in Culpepper, Virginia and the other in El Segundo Californian, kept 2,500 miles apart:

To access either of these pairs of HSMs you gotta get passed armed guards, pin pads, card scanners, monitored cages, and biometric stops.

Even if you obtain an HSM, an HSM “resists physical tampering,” in that if someone tries to open the device or even drops it, the HSM erases all the keys it stores to prevent a compromise. So to open the HSMs you need several smart cards. And those those smart cards are kept in other boxes which can only be opened by physical keys, which are held by seven people all over the world. Those people (security experts designated by ICANN) are:

If DNS is ever compromised, 5/7 keyholders would have to go to an ICANN facility, use their keys in what is called a “key ceremony,” to obtain the smart cards, then use the smart cards to physically open the HSM to obtain ICANN’s private key. Then use the private key to shut DNS, and almost all of the internet, off.

But how can the private key “shut the internet off?” I’m not 100% certain, but I think you could tamper with the private key in such a way (change a digit in the prime number?) that the public key associated with it wouldn’t allow lower-rung-keys to trust itself/the public key, because the private key had not “signed off on it”, which would be the equivalent of burning the single phone book that everybody uses to access IP addresses/websites, and there would be this chain reaction of mistrust/computers’ inabilities to access pages down the public-private key chain because they couldn’t verify the addresses as being safe/authentic places so when you try to-

Welcome back…subscribe below for a bi-weekly story:

Subscribe below:

Tous les ordinateurs qui forment l’internet sont identifiés par de longs numéros appelés adresses IP. Mais lorsque vous voulez visiter un endroit comme Twitter, vous ne voulez pas taper “199.59.148.0” (qui est l’une des adresses IP de l’un des serveurs qui hébergent Twitter), mais plutôt www.Twitter.com.

Cela signifie que votre ordinateur doit traduire www.Twitter.com en la bonne adresse IP. Votre ordinateur effectue donc une série de requêtes : il demande à votre système d’exploitation où aller (dans ce cas, disons qu’il ne “sait” pas), puis un serveur de noms récursif (non, il ne sait pas non plus), puis les 13 serveurs racine du monde (oui !) qui vous envoient au serveur de domaine de premier niveau approprié, celui qui gère tous les “.com”, qui vous envoie au bon serveur de noms faisant autorité, qui dit “oui, Twitter est 199.59.148.0”. Les 13 serveurs racine se trouvent dans le monde entier, gérés par des organisations telles que le ministère de la défense des États-Unis, l’université du Maryland, l’université de Californie du Sud, l’Institut des sciences de l’information, un laboratoire de recherche de l’armée américaine, etc.

Tout ce système (appelé DNS, The Domain Name System, ou l’annuaire téléphonique d’internet) consistant à diriger votre ordinateur vers des adresses IP doit être administré par quelqu’un…ou quelque chose…. Pourquoi ?

1.) Pour vérifier que les adresses IP ne sont pas attribuées à des personnes ou des organisations ayant des objectifs néfastes (ainsi, lorsque vous tapez www.a-bank-I-can-depend-on.com, vous n’êtes pas redirigé vers un site web qui vous demande vos informations bancaires et vous vole votre argent).

2.) Pour assurer la sécurité de l’ensemble du système

Le système est administré par l’ICANN (Internet Corporation for Assigned Names and Numbers), un groupe américain composé de plusieurs parties prenantes et une organisation à but non lucratif.

L’ICANN authentifie et sécurise le système DNS grâce à un système appelé DNSSEC.

Mais que sont ces clés dans l’image ? Comment fonctionne le processus d’authentification ?

Le cryptage asymétrique. Proposé pour la première fois en 1976 par Whitfield Diffie et Martin Hellman dans leur article New Directions in Cryptography . Citation du résumé de l’article :

“L’élargissement des applications du télétraitement [traitement informatique via des terminaux distants] a fait naître le besoin de nouveaux types de systèmes cryptographiques, qui minimisent le besoin de canaux de distribution de clés sécurisés et fournissent l’équivalent d’une signature écrite. Cet article propose des moyens de résoudre ces problèmes actuellement ouverts. Il examine également comment les théories de la communication et du calcul commencent à fournir les outils nécessaires pour résoudre les problèmes cryptographiques de longue date.”

C’était 46 ans avant le premier Bitcoin en 2009, 8 ans avant que Mark Zuckerberg n’éclose d’un œuf de lézard en 1984.

Introduction : Nous nous trouvons aujourd’hui [1976] à l’aube d’une révolution dans le domaine de la cryptographie. Le développement d’un matériel numérique bon marché l’a libéré des limites de conception de l’informatique mécanique et a fait baisser le coût des dispositifs cryptographiques de haute qualité au point qu’ils peuvent être utilisés dans des applications commerciales telles que les distributeurs de billets à distance et les terminaux informatiques.”

“…Le développement des réseaux de communication contrôlés par ordinateur promet un contact sans effort et peu coûteux entre des personnes ou des ordinateurs situés aux antipodes, remplaçant la plupart des courriers et de nombreuses excursions par des télécommunications.”

Le cryptage asymétrique implique une clé publique et une clé privée. Chaque clé est composée de longs chiffres qui sont liés mathématiquement. Ce lien mathématique crée un climat de confiance pour les personnes extérieures qui accèdent à un lieu ou à une personne sur l’internet.

Et quel est le ” lien mathématique ” ? La clé publique et la clé privée ne sont pas réellement des clés mais de très grands nombres premiers qui sont mathématiquement liés les uns aux autres. Qui aurait cru que le refus d’un nombre premier d’être divisé de manière égale par autre chose que lui-même et 1 aiderait à connecter des millions d’humains par le biais d’une mathématique informatique injectée de confiance et super rapide ?

Tout le monde peut accéder à la clé publique et la lire. La clé privée est extrêmement secrète et ne peut être détenue que par une seule entité.

Avec une clé privée, vous pouvez faire une signature numérique sur un document/site web, ce qui permet d’authentifier le document/site web. Parce que lorsqu’une personne extérieure veut accéder au document/site web et vérifier qu’il est authentique, elle peut “regarder” la clé publique (qui, là encore, est mathématiquement liée à la clé privée) et se dire “oui, seule la clé privée correspondante aurait pu authentifier ce document/site web/lieu, donc je sais qu’il est sûr.

C’est ainsi que le DNS est authentifié : l’information que www.Twitter.com est 199.59.148.0 est “signée” par Twitter en utilisant leur clé privée, puis votre ordinateur utilise la clé publique de Twitter et la signature de la clé privée et va, “oui, la signature de la clé privée ne peut SEULEMENT avoir été signée par Twitter, c’est sûr/réellement là.”

Mais la clé publique de Twitter est-elle également sûre et légitime ?

La clé publique de Twitter est “signée par une autorité supérieure” : le serveur de domaine de premier niveau mentionné ci-dessus, qui gère tous les dotcoms en utilisant leur clé privée. Et nos ordinateurs utilisent la clé publique du serveur de domaine de premier niveau pour vérifier que oui, leur signature privée sur la clé publique de Twitter est légitime.

Mais qu’en est-il de la clé publique du serveur du domaine de premier niveau ? Quelle autorité supérieure signe pour cela ? Fondamentalement, nous allons “de haut en bas” de la chaîne de clés publiques/privées avec des autorités supérieures qui signent des “clés publiques d’échelon inférieur avec des clés privées supérieures” jusqu’à ce que nous arrivions à l’ICANN, la société mentionnée ci-dessus.

D’autres traductions seront bientôt disponibles … si vous mourrez d’envie de lire ce qui suit, envoyez-moi un message et je le mettrai en tête de liste des projets…

Primary source for the material in this piece: The Seven People Who Could Turn Off The Internet.